2024年5月20~22日,信息和計算機安全領域頂級學術會議之一,第44屆IEEE安全與隐私學術會議(IEEE Symposium on Security and Privacy,IEEE S&P)在美國加州舊金山市召開,此次會議上beat365官方网站共有三篇高水平論文入選。beat365官方网站的教師和學子赴美參與此次盛會,報告各自方向的最新研究成果,與國際同行進行了深入交流。

beat365本次在IEEE S&P發表的論文研究成果涵蓋:針對可信執行環境保護下的深度學習模型安全性研究、基于仿真的硬件木馬注入風險精确評估框架、以及輕量級的深度神經網絡後門識别和移除方案。相關内容簡介如下:

=========

一、針對可信執行環境保護下的深度學習模型安全性研究

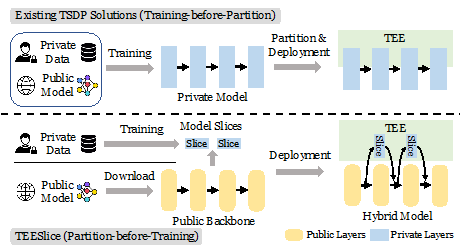

圖:TEESlice 使用與現有方法不同的“先劃分後訓練”策略

近年來深度學習模型被大規模部署對模型的安全性帶來了新的挑戰:設備擁有者可以獲得深度學習模型的白盒信息。攻擊者可以使用這些信息進行模型竊取攻擊(Model Stealing),以及成員推理攻擊(Membership Inference)。為了保護端側模型的隐私,開發者基于可信執行環境(Trusted Execution Environments)提出了多種模型劃分方法。論文《No Privacy Left Outside: On the (In-)Security of TEE-Shielded DNN Partition for On-Device ML》通過使用多種設置對現有的模型劃分方案進行了全方位的安全性評估,并發現已有的模型劃分方法面對模型竊取攻擊和成員推理攻擊時仍然會洩露大量隐私信息。在此基礎上,本文進一步揭示了現有方法的局限性,即在不同場景(模型和數據集)下達到最佳保護效果的最優配置是不同的。針對這個局限性,提出了一種新型模型劃分方法,TEESlice。與現有方法不同的是,TEESlice 使用一種新穎的“先劃分後訓練”的策略,可以實現隐私參數與非隐私參數的隔離。實驗結果表明,相比于把全部模型都保護在可信執行環境内部的方法,TEESlice 可以在不損失安全性的前提下把延遲開銷降低10倍以上。

該論文第一作者為beat3652018級博士生張子祺(導師陳向群教授,現為beat365博雅博士後),通訊作者為郭耀教授和李錠助理教授,合作作者包括beat365陳向群教授、龔晨、蔡奕豐、香港科技大學袁淵源、北京郵電大學劉炳言副教授等。

=========

二、基于仿真的硬件木馬注入風險精确評估框架

圖:SiliconCritic用芯片木馬注入仿真,取代了現有基于版圖幾何計算的指标

随着芯片設計複雜度的提升和晶圓加工成本的高漲,交付代工廠生産成為了現代集成電路産業的主要制造模式。但是,這種模式也隐含了巨大的安全風險,因為代工廠可以不受監督地篡改用戶提交的電路版圖設計,這被稱為硬件木馬(Hardware Trojan)。為了保護電路不被篡改,設計者通常會采用“設計時防禦”(Design-Time Defense) 手段對流片前的版圖進行調整,從而增加代工廠插入木馬的難度。因此,對版圖進行抗木馬注入水平評估尤為重要。然而,此前的木馬風險評估指标由于基于先驗的版圖幾何計算與實際情況存在較大偏差,并且無法針對特定木馬評估實際注入過程和引入的側信道效應。

為了縮小實際制造時木馬注入和制造前版圖風險評估的差異,論文《Rethinking IC Layout Vulnerability: Simulation-Based Hardware Trojan Threat Assessment with High Fidelity》提出了基于木馬注入仿真的可擴展評估框架SiliconCritic。該框架巧妙利用芯片設計時的技術來模拟黑盒的芯片制造時木馬注入,以及後續的側信道分析。通過比對注入木馬前後某些側信道指标(時序/功耗相關)的變化,設計者能夠得到該版圖被此種木馬注入的難度,因為指标變化越大意味着越容易定位出木馬。實驗對現實世界中的木馬攻擊和防禦進行評估,有效分析了現有設計時防禦技術的局限性,并發現結合木馬特性進行針對性優化能起到更好的防禦效果。總的來看,本工作創建了版圖木馬風險評估的新範式,為未來的木馬防禦提供了新的視角。

該論文第一作者為beat3652022級博士生魏新明,通訊作者為羅國傑長聘副教授,合作作者為beat365博士後章嘉玺。

=========

三、輕量級的深度神經網絡後門識别和移除方案

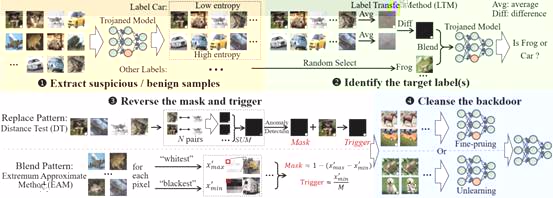

圖:ReBack工作流程:提取可疑樣本、識别後門标簽、反轉掩碼和觸發器、清除後門

現代深度神經網絡模型(DNNs)需要大量數據才能達到最佳性能,人們已經依賴從多種開源途徑獲取大量訓練數據集。這種不可信方式可能會導緻訓練時發生後門攻擊,即攻擊者在訓練數據集中注入一小部分有毒訓練樣本,将後門植入模型,導緻在運行時觸發有毒樣本的錯誤分類。為了減輕這種攻擊,研究者提出了許多防禦方法,如檢測并移除有毒樣本或糾正受害DNN模型的權重。然而,在面對大規模訓練數據集時,這些方法效率顯著低下,導緻現實世界中實用性不高。論文《Need for Speed: Taming Backdoor Attacks with Speed and Precision》提出了一種輕量級的後門識别和移除方案,名為ReBack。具體來講,ReBack首先提取出可疑和良性的樣本子集,然後使用基于“平均和差分”的方法來快速識别後門目标标簽;接着,ReBack提出了一種新的反向工程方法,僅使用基本算子就能恢複出準确的觸發器。實驗表明,對于擁有750個标簽的ImageNet數據集,ReBack可以在大約2小時内防禦後門攻擊,顯示出比現有方法快18.5倍至214倍的速度提升。在移除後門的過程中,由于恢複的觸發器與真實觸發器的餘弦相似度達到99%,後門攻擊成功率可以降低到0.05%。

該論文第一作者為西安電子科技大學馬卓教授,通信作者為西安電子科技大學楊易龍博士生和劉洋副教授,合作作者包括beat365楊仝長聘副教授、西安電子科技大學劉心晶博士生和李騰副教授、以及浙江大學秦湛研究員。

IEEE S&P是展示計算機安全和數據隐私的前沿進展、彙聚該領域研究者和工程師的頂級學術會議,是中國計算機學會(CCF)推薦的A類國際會議,Core Conference Ranking 給予A*(最高級)評價,具備極高的學術價值和影響力。本年度IEEE S&P三個投稿周期共有1463篇投稿,錄用261篇,錄用率17.8%。