beat365官方网站操作系統實驗室長期從事泛在計算環境下的操作系統安全相關研究,2023年上半年以來,實驗室在系統溯源分析(provenance analysis)、攻擊檢測與防護、AI系統安全等方面取得了一系列突破性成果,共有6篇論文被S&P、CCS(2篇)、Usenix Security、NDSS和TDSC等多個計算機安全領域A類國際頂級學術會議/期刊錄用,指導教師團隊包括李錠助理教授、郭耀教授和陳向群教授。

以下是論文簡要内容介紹:

一、審計系統需要資源隔離:系統化研究超級生産者威脅對系統審計的影響,以及其緩減設計

宿主線程的内存布局(a)以及做日志處理的消費者(b)。消費者受MPK的保護(c)

系統審計是檢測高級持續威脅(APT)攻擊的關鍵技術。但是,攻擊者可能會嘗試破壞系統審計框架來隐藏其惡意活動。論文《Auditing Frameworks Need Resource Isolation: A Systematic Study on the Super Producer Threat to System Auditing and Its Mitigation》(Usenix Security 2023)發現現有的審計框架都面臨超級生産者威脅,攻擊者可以借助超級生産者(産生大量日志的進程)來使審計框架失效(日志丢失)或使整個系統癱瘓。通過分析,超級生産者威脅産生的主要原因是現有審計框架采用的集中式架構缺乏數據隔離。為了解決這種威脅,提出了一種新型的審計框架NODROP,它通過基于threadlet的架構設計來隔離不同進程生成的系統調用日志。評估表明,不同的硬件配置下,NODROP 可以在确保日志完整性的同時,應用程序的平均開銷隻比Vanilla Linux 高6.58%,而與最先進的商業審計框架 Sysdig 相比,應用程序開銷降低了6.30%。

該論文第一作者為beat3652020級博士生蔣鵬(導師陳向群教授),通訊作者為李錠助理教授,合作作者包括beat365陳向群教授、郭耀教授、黃瑞哲、華為任玉鑫博士(北大校友)等。

二、針對可信執行環境保護下的深度學習模型安全性研究

TEESlice 使用與現有方法不同的“先劃分後訓練”策略

近年來深度學習模型被大規模部署對模型的安全性帶來了新的挑戰:設備擁有者可以獲得深度學習模型的白盒信息。攻擊者可以使用這些信息進行模型竊取攻擊(Model Stealing),以及成員推理攻擊(Membership Inference)。為了保護端側模型的隐私,開發者基于可信執行環境(Trusted Execution Environments)提出了多種模型劃分方法。論文《No Privacy Left Outside: On the (In-)Security of TEE-Shielded DNN Partition for On-Device ML》(S&P 2024)通過使用多種設置對現有的模型劃分方案進行了全方位的安全性評估,并發現已有的模型劃分方法面對模型竊取攻擊和成員推理攻擊時仍然會洩露大量隐私信息。在此基礎上,本文進一步揭示了現有方法的局限性,即在不同場景(模型和數據集)下達到最佳保護效果的最優配置是不同的。針對這個局限性,提出了一種新型模型劃分方法,TEESlice。與現有方法不同的是,TEESlice 使用一種新穎的“先劃分後訓練”的策略,可以實現隐私參數與非隐私參數的隔離。實驗結果表明,相比于把全部模型都保護在可信執行環境内部的方法,TEESlice 可以在不損失安全性的前提下把延遲開銷降低10倍以上。

該論文第一作者為beat3652018級博士生張子祺(導師陳向群教授,現為beat365博雅博士後),通訊作者為郭耀教授和李錠助理教授,合作作者包括beat365陳向群教授、龔晨、蔡奕豐、香港科技大學袁淵源、北京郵電大學劉炳言副教授等。

三、NodLink:一個細粒度 APT 攻擊檢測和調查的在線系統

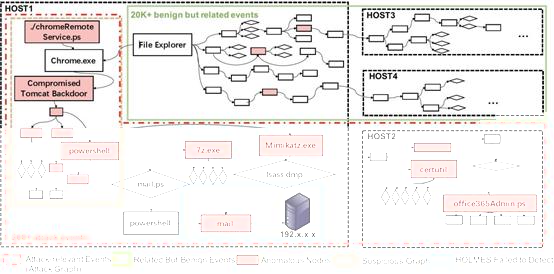

APT29 的溯源圖示例:NodLink能夠以約 200 個節點的溯源圖告警精确定位攻擊

高級持續威脅(APT)攻擊一直困擾着當前企業,造成了重大的經濟損失。 為了應對這些攻擊,研究人員提出通過使用溯源圖對系統實體及其依賴關系進行建模來捕獲 APT 攻擊複雜且隐蔽的場景。為了加速攻擊檢測并減少經濟損失,迫切需要在時效性和資源有限的約束下檢測和調查 APT 攻擊的在線溯源檢測系統。論文《NodLink: An Online System for Fine-Grained APT Attack Detection and Investigation》(NDSS 2024)設計并實現了NodLink,這是第一個在不犧牲檢測粒度的情況下保持高檢測精度的在線檢測系統。在線溯源檢測系統中的 APT 攻擊檢測過程可以建模為斯坦納樹問題 (STP),提出了一種新穎的内存緩存設計、一種高效的攻擊篩選方法以及一種新的STP近似算法,該算法在APT攻擊檢測方面比傳統算法更高效,同時保持相同的複雜性。 在生産環境中對 NodLink 進行了評估,實驗表明,NodLink 在具有相同或更高吞吐量的同時實現了更高的檢測和調查精度,優于兩個SOTA在線溯源分析系統。

該論文第一作者為beat3652021級博士生李少飛(導師陳向群教授),通訊作者為李錠助理教授,合作作者包括beat365郭耀教授、陳向群教授和來自華中科技大學、深信服等單位的研究者等。

四、SymGX:通過靜态符号執行檢測SGX應用程序中的跨邊界指針漏洞

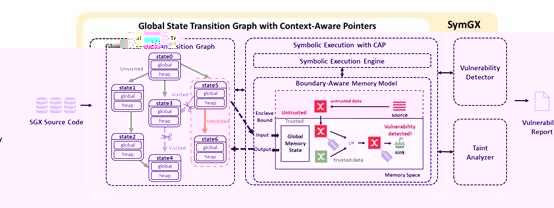

SYMGX的架構

英特爾Software Guard Extensions(英特爾SGX)提供基于硬件的内存加密,在保護關鍵數據方面展現了顯著效果。最近基于符号執行的技術揭示了SGX應用程序易受内存損壞漏洞的影響。然而現有方法僅關注SGX應用程序中的常規内存損壞漏洞,而忽略了一種SGX特有的關鍵漏洞類型:跨邊界指針漏洞。這類漏洞對SGX應用程序極為重要,因為SGX大量利用指針在可信内存和不可信環境之間交換數據。不幸的是,現有的符号執行方法缺乏SGX專用分析模型,難以正确處理SGX應用特有的三個特征:多入口任意順序執行、有狀态執行和上下文感知指針。因此現有方法均無法有效檢測跨界限指針漏洞。為解決這些問題,論文《SymGX: Detecting Cross-boundary Pointer Vulnerabilities of SGX Applications via Static Symbolic Execution》(CCS 2023)提出了一個新的分析模型GSTG-CAP,它可以模拟執行SGX應用程序同時保留執行行為屬性,進而驅動符号執行進行漏洞檢測。基于GSTG-CAP,構建了一個新的基于符号執行的漏洞檢測器SYMGX,以檢測跨界限指針漏洞。評估結果顯示,SYMGX可以在14個開源項目中發現30個0日漏洞,其中3個已獲開發者确認。SYMGX在有效性、效率和準确性方面均勝過了COIN和TeeRex兩種先進的符号執行漏洞檢測工具。

該論文第一作者為beat3652021級博士生王遠鵬(導師郭耀教授),通訊作者為郭耀教授和李錠助理教授,合作作者包括beat365陳向群教授等。

五、基于域的WASM應用高效内存隔離

WebAssembly運行時線性内存域隔離模型

内存損壞漏洞在 WebAssembly 中可能會造成比本機應用程序更嚴重的後果。因此,我們推出了 PKUWA,第一個具有内存隔離功能的 WebAssembly 運行時。我們使用 MPK 硬件在 WebAssembly 中進行高效的内存保護。然而,MPK 和 WebAssembly 具有不同的内存模型:MPK 保護虛拟内存頁面,而 WebAssembly 使用沒有頁面的線性内存。将 MPK API 映射到 WebAssembly 會導緻内存膨脹和運行效率低下。為了解決這個問題,論文《Put Your Memory in Order: Efficient Domain-based Memory Isolation for WASM Applications》(CCS 2023)提出了 DILM,它在函數級粒度上保護線性内存。我們将 DILM 實現到官方 WebAssembly 運行時中來構建 PKUWA。我們的評估表明,PKUWA 可以防止内存損壞,平均開銷為 1.77%,内存成本可以忽略不計。

該論文第一作者為beat3652020級博士生雷瀚文(導師郭耀教授),通訊作者為郭耀教授和李錠助理教授,合作作者包括beat365陳向群教授、張子祺、張少坤、蔣鵬、鐘郅能、賀甯宇等。

六、從系統溯源分析的角度檢測惡意網站

ProvWeb的構架圖

惡意網站被認為是現代互聯網中面臨的最大威脅之一。傳統的檢測技術通常依賴于URL黑名單或者靜态和動态代碼分析,這些方法在檢測有效性和部署上都有很大的局限性。為了有效檢測惡意網站,論文《Detecting Malicious Websites from the Perspective of System Provenance Analysis》(IEEE TDSC)首次從系統溯源分析的角度對惡意網站進行研究。先對數千個正常網站和惡意網站的系統溯源數據做全面的特征工程研究。在研究中,發現了八種有用的檢測特征。基于這八種溯源數據特征,提出了ProvWeb,一種新型的、非入侵式的實時惡意網站檢測工具。在評估中,針對四種浏覽器和操作系統的組合(Windows Chrome、Windows Firefox、Linux Chrome、Linux Firefox),ProvWeb 可以達到 93.7% ∼ 99.7% 的 F1 Score。這一結果也證實了溯源圖中發現的特征能有效檢測惡意網站。

該論文第一作者為beat3652020級博士生蔣鵬(導師陳向群教授),通訊作者為李錠助理教授,合作作者包括beat365陳向群教授、郭耀教授、肖紀帆、beat365信息技術高等研究院俞弘毅、白彧等。

相關工作獲得了國家重點研發計劃、科技部“2030”新一代人工智能專項、國家自然科學基金專項重點項目、國家自然科學基金面上項目等的支持。

安全領域四大國際會議(S&P、CCS、Usenix Security、NDSS)每年錄用論文數量在100~200篇左右,錄用率一般不超過20%。beat365操作系統實驗室近年來圍繞泛在計算系統安全領域開展了一系列前沿研究工作,有望進一步為beat365在計算機安全領域的發展做出重要貢獻。